VAddyは、継続的なWeb脆弱性検査が簡単に実現できるSaaSです。

昨日、一昨日とWordPressを例にVAddyの基本的な使い方、脆弱性の検出例を説明しました。

簡単にWordPressのセキュリティがチェックできましたし、CIやCronに組み込んで定期的に実行するのもVAddyなら簡単です。

VAddyはログインが必要なWebアプリケーションにも対応しています。

今日はログインが必要なWordPressの管理画面に"あえて"、クロスサイトスクリプティング(XSS)の脆弱性を入れて検出できるか試してみたいと思います。

もし、VAddyがログイン処理をうまく扱えていなければXSSは検出できないはずです。ではやってみましょう。

WordPressの管理画面にあえてXSS脆弱性をいれてみる

WordPress 4.7のユーザ一覧画面 /wp-admin/users.php にXSSの脆弱性をいれてみたいと思います。

ユーザ一覧画面にはユーザ検索フォームがあるため、ここで検索したワードをエスケープせずに出力するようにコードを追加します。fontタグを検索ワードで入れて、赤い字でfooと出てますね。

wp-admin/users.phpの505行目に$usersearchという変数がありますので、それをそのままechoする行を追加します。

if ( strlen( $usersearch ) ) {

/* translators: %s: search keywords */

printf( '<span class="subtitle">' . __( 'Search results for “%s”' ) . '</span>', esc_html( $usersearch ) );

echo 'VAddy XSS:' . $usersearch; //ここにXSSを追加

}

VAddyで検査対象の画面を登録(クロール)

この記事「10分でWebアプリの脆弱性検査ができた!VAddyでWordPressをスキャンしてみる」で、WordPressの検査対象の画面をクロールしましたが、表画面だけだったので今回はログイン画面からクロールしたいと思います。

クロールとは、検査対象の画面(URL、パラメータ)をVAddyに記録する処理です。ブラウザのプロキシを変更し、実際のWordPressの画面を操作するだけで終わります。VAddyはこれを正常ケースのシナリオファイルとして扱い、検査していきます。

今回のクロールは下記のようにしました。

- wp-login.phpからログイン

- wp-admin/users.phpにアクセス

- 検索フォームにfoobarと入れる

- ログアウト

ちゃんとログアウトまでしているので、検査の時にはログインセッションが存在しないことになります。

VAddyのクロール画面で内容を確認してみます。8行目にちゃんと/wp-admin/users.php?s=foobarがありますね。

VAddyで検査を実行

あとはVAddyのスキャンメニューにて検査を実行します。

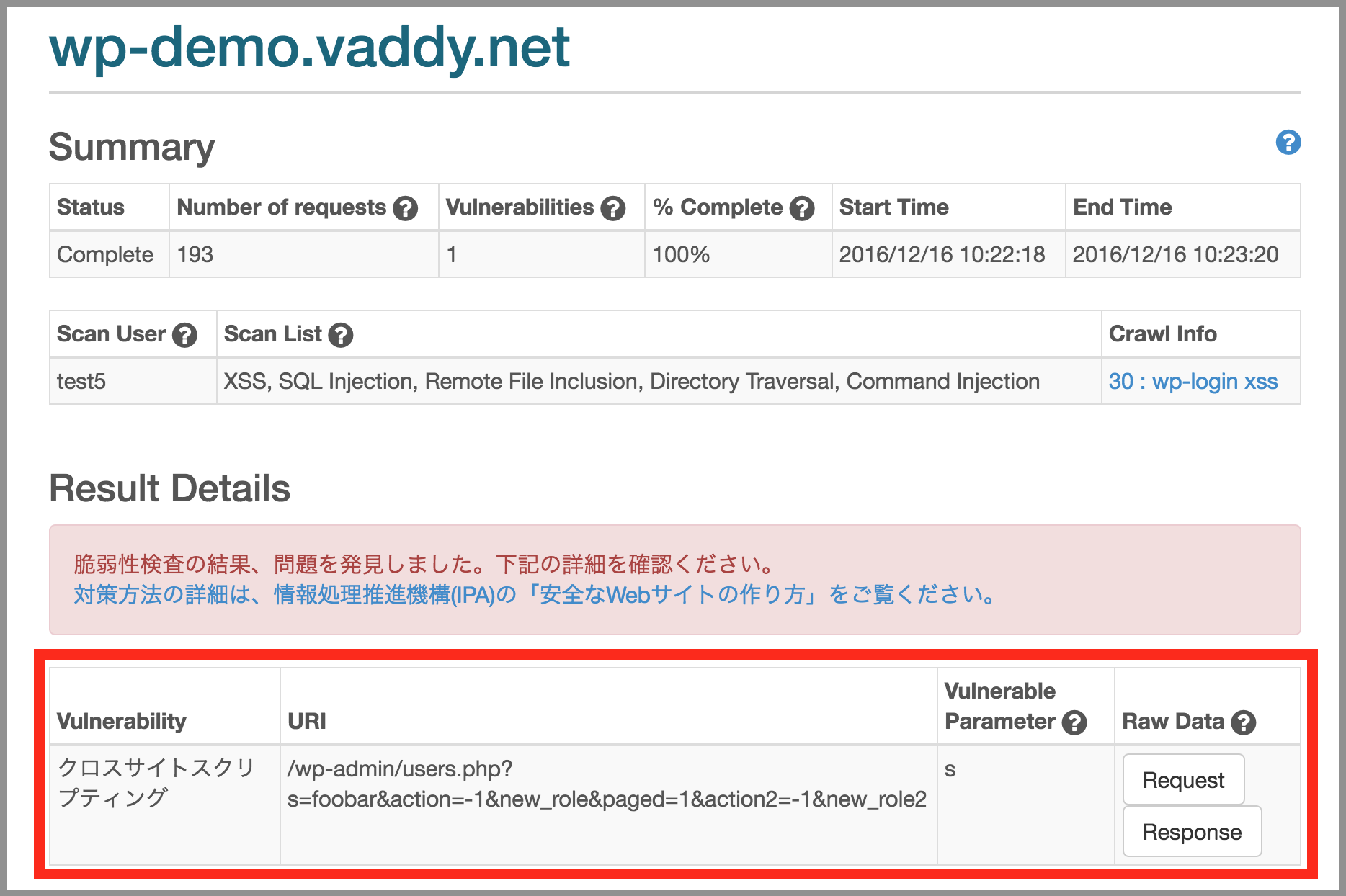

1分ほど待つと検査結果が出てきます。

検査結果画面の赤い四角で囲んだ箇所が重要な点です。

該当URI /wp-admin/users.phpのパラメータsにクロスサイトスクリプティングの脆弱性を発見したと出てきました。

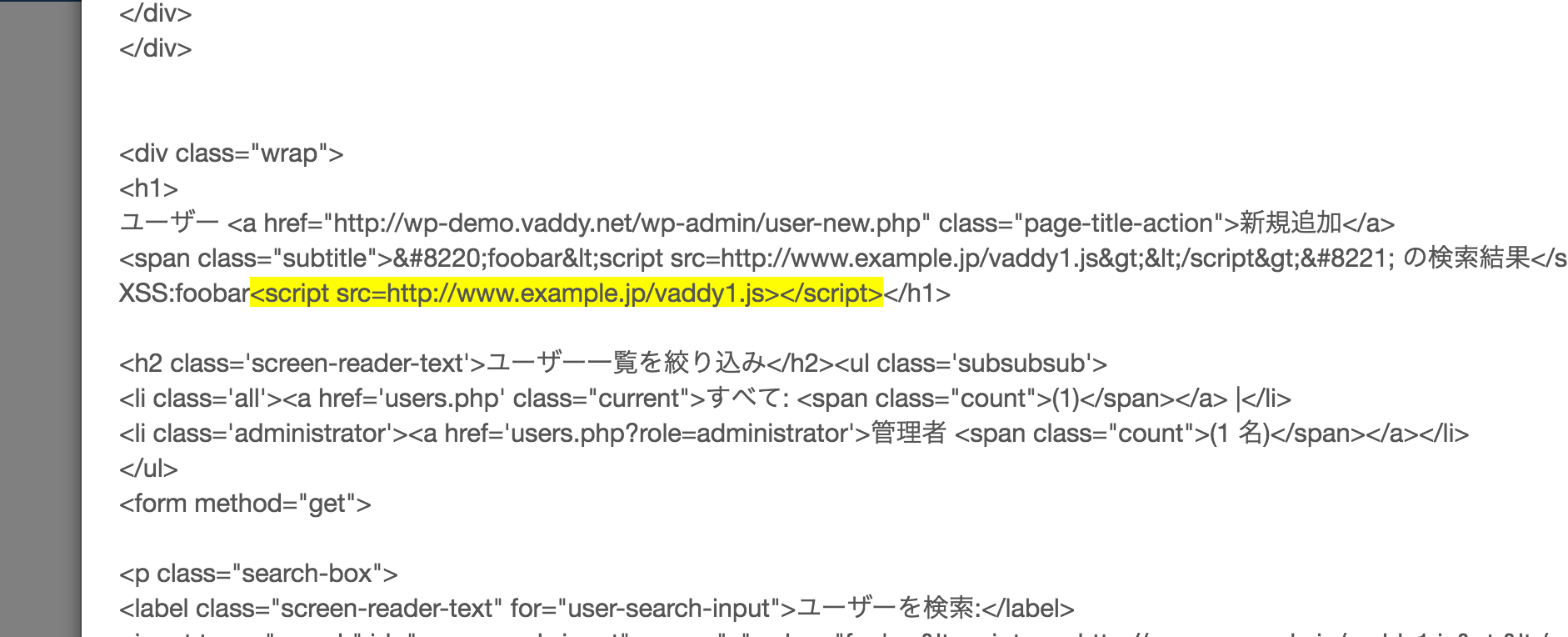

一番右のResponseボタンを押すと、検査でXSSが見つかったときのhtmlが表示され、該当箇所が黄色くハイライトされます。これで該当箇所がすぐに特定でき修正できます。

WordPressのセキュリティ対策の一つに

WordPressを自分たちでカスタマイズしている方は、ぜひVAddyを使って検査してみてください。

WordPress本体ではなく、自分たちがカスタマイズして書いたコードは、自分たちで検査してセキュリティ対策しないといけないのですから。

さいごに

WordPressを例に3つ記事を投稿しました。VAddyではXSS以外にも下記の検査ができます。

- SQLインジェクション

- XSS(クロスサイトスクリプティング)

- リモートファイルインクルージョン

- ディレクトリートラバーサル

- コマンドインジェクション

実際に自分たちが作っているWebアプリケーションやAPIサーバに対してVAddyを実行し、まずは現状どうなっているか確認してもらえると嬉しいです。まだ一度も脆弱性診断やセキュリティ対策をしたことがない方は、まずはVAddyから気軽に始めてみるのはどうでしょうか。難しく考えず、まずはゼロをイチにするところから。

何か不明な点があればお気軽に info@vaddy.net までご連絡ください。もしくはTwitter @vaddynet でも大丈夫です!

ビールネタ

昨日、渋谷にあるお肉とクラフトビールの店「やまもと」に行ってきました。

ボトルビールではありますが、多くの種類のクラフトビールが飲めて最高でした。

渋谷ビールと、帝国IPA、サンクトガーレンXPAを堪能してきました。お近くのかたは是非!