内容がだいぶ古く、かつ混沌としてきたので旧記事をこちらに引っ越しました。

はじめに

この内容は、主に会社組織におけるiOSの管理運用に必要と思われる事柄について個人的にまとめてみたものである。

キーワードとしては、主に以下のものである。

- Mobile Device Management(以下、MDM)(EMM、UEMなどを含む)

- Supervised Mode(以下、監視モード)(監理モードともいう)

- 附随してApple Configurator 2(以下、AC2)を少々

- Apple Business Manager(以下、ABM)

- デバイスの管理(以下、DEP)

- 現在ではADE(Automated Device Enrollment)となるが、中の人の知識が古いので未だにDEPと言ってしまう。

- Appとブック(以下、VPP)

- カスタムApp

- 管理対象Apple ID(Managed Apple IDとも)

- Federated Authentication

- デバイスの管理(以下、DEP)

注意事項

本紙では、以下の事項には触れない。説明できるほどよく解っていなかったりするので。

- Apple School Manager

- 特定MDMに固有の事柄(IntuneとかWSOとかのトラブルシュートで辿り着いた人には不向きな内容)

- User Enrollment

- Federated Authenticationにおけるディレクトリ同期

- Apple Developer ProgramやApple Developer Enterprise Programなど、iOSアプリを作成・公開する側のシステム

あくまで、個人的なメモをまとめたものであり、要するに間違いや思い違いが多々混入しているため注意いただきたい。

特にこれを元に資料を作ろうとしている人はご注意願いたい。

MDMとは

MDMとは、Mobile Device Managementの略であり、直訳するとモバイルデバイス管理となる。

主に以下の機能を持つ。(記載は一例)

- 情報取得

- デバイスの持つ情報

- ハードウェア情報

- モデル

- 容量、空き容量

- バッテリー残量

- シリアル、UDID

- IMEI、電話番号、macアドレス

- ソフトウェア情報

- OSバージョン

- 設定状態

- 探す機能、インターネット共有、Bluetooth、アクティベーションロック

- インストールされているアプリ、プロファイル情報

- ハードウェア情報

- デバイスの持つ情報

- 遠隔操作

- パスコード解除

- 遠隔ロック

- 再起動、電源OFF

- アプリ、プロファイルのインストールと削除

- eSIM

- 設定変更

- インターネット共有、Bluetooth、ローミング

iOS用のMDMについては、Apple Device Management APIの各MDM Protocolに対応したものであると考えてもよい。

これらの機能により、管理者側でiOSデバイスの状態を把握したり、設定を行うことが実現できる。

MDMを利用する方法

MDMはほぼ有料で提供されるものと考える。

無料提供されているものはあるが、ライセンスや機能面で問題が起こることが多いと考える。

また、よっぽど慣れた人でない限りサポートが必要になってくるため、大人しく契約した方がいい。

MDMの他、EMM(Enterprise Mobile Management)やUEM(Unified Endpoind Management)といったものもあるが、MDMに付加機能を付けているものと思えばよい。

ここら辺の名称は流行り廃りのものでもあるので、特に海外製品においてはコロコロと新名称が出てくる。

共通して必要な設定・作業項目

- Apple Pushサービスの設定

- APNs証明書を取得し、MDMに適用する。Apple IDが必要

- デバイスをMDMに登録

- 登録方法

- 手動登録

- デバイス側の操作にてMDMプロファイルをデバイスにインストールする

- プロファイルをインストールするまでの導線は、アプリを使うものやブラウザ経由で入れるものなど、MDMにより異なる。

- DEP

- AC2

- MDMプロファイルを直接インストール

- 加入用URLを指定した加入(なんちゃってDEP)

- 手動登録

- 登録方法

- その他、トークンの設定

- DEP、VPPを利用する場合は、ABMの開設とそれぞれのトークン設定が必要

この「MDMプロファイル」の取り扱いについては登録方法により異なる。

MDMプロファイルを削除することで、MDMからの離脱(管理下から離れること)ができてしまうため、検討を要する。

なお、MDMプロファイルはだいぶ強い権限を持つことができる。

雑談だが、このマイナビの記事における、不正アプリのインストールに関する記事のおいて「iOSではAppleによって検証されていないアプリのインストールを許可するために、コード署名証明書を追加する必要があるからだ。」の記載がある。

実態は以下の挙動であると考えている。

- MDMプロファイルのインストールをさせる(3~4枚目の図)

- MDMからエンタープライズAppのインストールコマンドを送信(5枚目の図)

- MDMからインストールされたエンタープライズAppは強制的に製作者を信頼する(≒すぐに起動できるようになる)

不正MDMプロファイル(MDMプロファイルとしては正しいが、管理者の意図しないプロファイルであるためそう呼称する)は、割とiOSにおけるウィークポイントになるものと考えられ、入れてしまうと第三者によって前述した機能が扱えてしまうため注意を要する。

iOS16においてはロックダウンモードがあるし、企業における管理デバイスにおいては、これら以外の不正プロファイルがインストールされることを避けるため、後述するDEPを用いることを推奨したい。

MDMにおける注意点

MDMによって、UIや操作感、設定方法、費用が多彩なので、必ず試用することを勧めたい。

特に、OSのアップデートに伴う仕様変更や機能追加や、システム連携まで絡んでくると片手間ではできない。

よくわからなかったら、一番手軽な相談先は携帯キャリアかもしれない。

どこのキャリアもいくつかのMDMを取り扱っているのでノウハウはあるだろうし、いきなりMDMベンダー・メーカー・代理店に声をかけると薔薇色の説明だけされて押し切られて比較検討する余裕がなくなるかもしれない。

あと、運用管理については、情シスや総務あたりが担当すると考えられるが、少なくとも必ず一人はMDMの機能を把握し、操作を行える担当者を育てておかないと詰む。一人に押し付けてもその人がいなくなると詰む。

社内で運用やノウハウの蓄積ができないようであれば、運用管理はどこかに委託した方が幸せになれるかもしれない。

とくに落とした無くしたとか連絡を受けて、位置を調べ遠隔ロックまたは遠隔消去するような運用は、土日深夜関係なく襲い掛かってくる。こわい。担当者が過労死する。(ユーザーが自分で自分のデバイスをロック・ワイプできるものもあるけど、国産品では少ない感じ)

加入方法について

前述した方式が全て利用できることが保証されておらず、MDMによって変わってくる。

- 登録するデバイス毎にURLが違う

- 都度管理画面を確認しなければならない。ものよっては管理画面で事前登録しておかなければならない。

- URLがやたらと長い

- 覚えられない。上の個別URLと組み合わさると割と地獄を見る。

- いちいち認証情報を入力しないといけない。

- MDM管理画面でユーザー情報を登録しておき、それの割り当てを管理画面でなくデバイスだけでしかできないものだと面倒くさい。

- 登録するために、まずApp Storeからアプリを入れなければならない

- Apple IDを管理したくないからVPPデバイスベースを選んでもMDMがコレじゃ本末転倒

場合がある。

管理画面とプロファイル作成機能

ほとんどのMDMはWebブラウザで管理画面を開く。稀にWindowsアプリの形態をとっているものもある。

今はもう無いと思いたいがIEでなければ管理画面がまともに使えないというものもあった。ひたすら描写が遅いものもある。

すべてのMDMがすべてのiOSに対する操作・設定が行えるわけでもなく、最低限の設定しかできない場合もある。

逆に一切プロファイルを作ることができず、アップロードしか行えないものもある。

よって、iOSのバージョンアップによって追加された項目が設定できなかったり、細かい設定ができなかったりするため、最低限カスタムプロファイル(手作りした構成プロファイル)のアップロード・配信に対応しているものを選んでおいた方が良い。

かなり細かい設定(デバイスによって固有の値を使うようなもの)を行いたい場合は、変数を用いることができるなど、そのような設定が行えるかを確認する必要がある。

証明書配信

クライアント証明書の配信については、理想はSCEPかACMEを使うことになると思われるため、それらに対応できるか(MDMと、認証局ともに)確認しておく必要がある。

アプリ管理

- 実はApp Storeへのリンクを作るだけの機能だったりする

- App Store禁止と競合して詰む

- App配信のための仕組み(とりあえず「Appポータル」という)が通常のWebクリップで配信される

- Safari禁止と競合して詰む

- AppポータルがMDMクライアントアプリの一部または専用アプリ

- VPP非対応だと、インストールできずに詰む。

- アプリの自動インストール機能がないと、やっぱりインストールできなくて詰む。

- アプリのアップデート機能が無くて詰む

- 後述のVPPは、App Storeではアップデートできなかったり、そもそもApp Storeをつぶす場合を考えると無いと詰む

アプリ配信機能で重要そうなものが実装されているか注意しておく。

- Managed Appとして配信できるか

- VPP(デバイスベース)に対応しているか

- アプリの自動アップデートができるか

- ユーザー向けのインストール画面(ポータル)が用意されているか

が大きなポイントかもしれない。

一括操作機能・自動適用機能

全台または特定のグループに対して一括して操作を行えるか。

せっかくの遠隔管理でも、一台ごとに操作をしなければならないようなものだと、設定のたびに管理者が死ぬ。

プロファイル/アプリ配信設定の追加・変更に伴って、すでに管理されているデバイスに自動で処理が走ったり、設定を作りこんだあとにMDMへ登録されたデバイスに対して自動的に適用処理が行われるものであれば、作業がだいぶ楽になるかもしれない。

また、グループごとに設定を変えている場合で、デバイスの所属するグループを変更すると全部きちんと再設定されれば最高かもしれない。

あまりポリシーをコロコロ変えることは、適用し損ねたりするのであまり信頼しない方がいいかもしれない。

特に海外製に多いように思えるが、緊急時に必要なコマンドは割と即飛んでくれるようではあるが、全台適用するようなものはリアルタイムで設定反映がされないものもあるので、MDMを用いた情報取得・アプリ配信は少しタイムラグが出るものと考えておいた方が良い。

とくに時間や場所でポリシーを変える機能は過信しちゃいけない。

MDM用アプリ(MDMエージェント)

iOSデバイスをMDMの管理下にして遠隔制御することについて、MDM用アプリを必ずしも入れておく必要はない。

厳密にはMDM用プロファイルさえ入ってしまえば遠隔管理はできる。

ただし以下の機能を使う場合は、MDM用アプリの機能を使うことになるので必要となる。

- 管理紛失モード以外での位置情報取得

- 脱獄(Jailbreak)検知

ただし、MDMによっては

- DEPを使わないMDM加入をするときに必須

- 専用アプリストアを使うときに必須

- なんか標準設定で配信設定がされている。しかも解除できない。

ようなオチがあったりする。また、メッセージ一斉配信機能とかオマケがついているものもある。ケースバイケース。

とくに、DEPを利用せずにMDMへ加入する場合にMDMアプリが必須とされている場合は、そのアプリを入れるためだけにApple IDを取得したりサインインしたりと手間がかかるので避けるべき。

サポート品質

こればっかりはある程度の期間使ってみないとわからない。こわい。

せめて、運用の中で想定される事項がマニュアルで提供されているかは確認しておこう。

Managed App Configuration

アプリに対して設定や制限を行う機能。iOS7から実装はされている。

しかし、これの情報を公開しているアプリベンダーが極めて少ない。対応MDMはそこそこ。

対応かつ公開されていれば、アプリの自動インストールと併せて設定を遠隔で行ってしまえる。

たとえば、某ストレージアプリの法人版だと、アカウントの制限(業務用以外のアカウントでのサインインを禁止)とかできるそうな。

とあるメッセージアプリだとMDMから配信して、この機能で設定値を入れておかないとログインできない(=社用端末以外での利用を禁止)ようにすることができる。

監視モードとは

日本語の正式名称はおそらく「監視対象デバイス」ではあるが、MDMベンダや携帯キャリアの中の人によって呼称が割とたくさんある。自身の知る範囲でも「監理対象デバイス」「デバイス管理モード」「Supervisor Mode」とある。

なお、「監視」等の文言と、監視モードにした際に、iOSデバイス上に「~によって監視および管理されています」と表示されるが、これだけでiOSデバイスの状態を逐一遠隔監視したりできるようになるわけではなく、いわゆる一般的に思われているような「遠隔監視」を目的としたモードではない。

MDMを導入すれば監視モードでなくてもインストールされているアプリの一覧を取ったり位置情報を取ったりすることはできなくない。

用語的には「監理(管理)モード」が一番しっくり来るのではないかと思いつつも、言い慣れた「監視モード」で以下記載する。

監視モードでできるようになる主な事項

MDMによっては、このモードの状態によって機能差分を設けていることがあるが、一旦それは横に置いておく。

監視モードにする主なメリットとしては以下の2点が挙げられる。

アプリのサイレントインストール

監視モードではないデバイスの場合、MDMからインストールコマンドを送ると、デバイス側にインストールを確認するダイアログが表示される。

監視モードの場合は、MDMからインストールコマンドを受け取るとダイアログの表示なしにインストールを受け入れる。

よって、MDMのアプリインストール機能と組み合わせることで、デバイス加入と同時にアプリの自動インストールが実現できる。

ただし、完全なサイレントインストールを実現したい場合はVPPと組み合わせる必要がある。

VPPを利用していない場合は、デバイス側の設定によってはApple IDのパスワードダイアログが表示される。

| インストール要求ダイアログ | Apple IDパスワードダイアログ | |

|---|---|---|

| 監視モードである | 表示されない | 影響しない |

| VPPデバイス割当を利用している | 影響しない | 表示されない |

| 監視モードかつVPPデバイス割当である | 表示されない | 表示されない |

VPPデバイス割当については後述

機能や設定の開放

いくつかのMDM機能と、多くのプロファイル項目は、監視モードでなければ利用することができない。

組織での運用における有用な機能とプロファイル項目の一例を以下に挙げる。

- 管理対象紛失モード

- デバイス紛失時に遠隔でデバイスロックを仕掛ける

- 通常の遠隔ロックと異なり、デバイス側でロックの解除をすることができない

- 「探す」機能と同様の、位置情報取得を利用できるようになる

- これはデバイス側で位置情報サービスがOFFとなっていても強制的にONにして位置情報を取得する

- 遠隔設定

- 機能制限

- 具体例はこのページにて監視対象が「はい」とされているもの

- 一部事実と相違がある(「Safariの使用」はiOS15でも監視モードなしで設定可能)が、記載ミスなのか不具合なのかは不明

- 以下は割と使われそうな設定

- App Storeの禁止

- 完全な仕事用の場合に、勝手にアプリを入れられるのを防ぐ

- 初期化禁止

- 利用者が初期化するのを防ぐ

- DEPを使えばあえて許可するのもあり(調子が悪いとか引継ぎの際に初期化・再設定が手元でできる)

- 構成プロファイルインストール禁止

- 不正なプロファイルのインストールを防止

- ただ、キャリアの設定プロファイルが引っ掛かるジレンマ

- デバイス名変更、パスコード変更、スクリーンタイムの禁止

- 共用するデバイスとかで

- グローバルHTTPプロキシ、常時接続VPN

- いわゆる、ゼロトラスト的なことをやる場合に

- App制限

- 仕事に不要なアプリを制限したいとき

- AllowList, DenyListのどちらかで。「設定」「電話」以外はつぶせる。

- AllowListとしたとき、内部のシステムAppまでつぶれることがある

- WebClip

- com.apple.webapp

- コントロールセンタやカメラのQR読み取り機能

- com.apple.barcodesupport.nfc, com.apple.barcodesupport.qrcode

- WebClip

- AllowListとしたとき、内部のシステムAppまでつぶれることがある

- Wi-Fi制御

- 指定したWi-Fiのみに接続(手動接続を禁止)

- 常にWi-FiをONとする

- 脆弱なTLS(1.0、1.1)の許容

- 社内サーバの関係とか

- アップデート遅延

- 最大90日遅延させることができるので、その間に新バージョンの動作確認や対応を済ませる

- これの遅延は原則署名失効の影響を受けない

- App Storeの禁止

- 具体例はこのページにて監視対象が「はい」とされているもの

- 機能制限

詳細についてはAppleの公式ドキュメントを参照

ペイロードの「Profile Availability」項目に「Requires Supervision」があり、また各キーの注釈に「requires a supervised device.」とあれば監視モードが必要

監視モードにする方法

手動(AC2)

手動で監視モードにするためには、Apple Configurator 2を使うか、DEPを利用する。

AC2はmac版で。iPhone版は別物であり、iOSデバイスを監視モードにするための利用はできない。

macは最新のOSが動くものであればなんでも良い。

OSが古いと、最新のAC2が動かず、最新のAC2でなければ最新のiOSデバイスに対応できない場合がある。

自動(DEP)

DEPを用いてMDMに加入する際のオプションとして監視モードを有効にするオプションがある。

ただ、オプションとは建前で、ほぼ必須に近い推奨扱いされているように思える。

監視モードにおける注意事項

設定できるタイミング

原則として、監視モードにする・監視モードを外すためにはデバイスの初期化を伴う。

そのため、後から監視モードにするといったことはかなり難しいため、初期の設計段階で利用について判断が必要。

ただ、組織で管理するデバイスなのであれば、監視モード前提で良いのではないかと考える。

なお、監視モードにした際は「組織識別証明書」というサイニング証明書が発行される。

特に、「ペアリング禁止」のポリシーを設定するのであれば、この証明書を適切に管理する必要がある。

アクティベーションロックの仕様と第三者によるデバイス不正利用への対策

通常、iOSデバイスであればiCloudにサインインして「探す」を有効にすることでアクティベーションロックが発動する。

監視モードのデバイスにおいては、これだけではアクティベーションロックが掛からず、別途MDMから有効化コマンドを実行する必要がある。

また、組織においてはApple IDの取得が面倒であったりするので、Apple ID無しで運用することも考えられる。

紛失・盗難時に第三者が拾得し、強制的に初期化してしまうとそのまま不正利用や転売の恐れがある。

よって、デバイスベースのアクティベーションロックや、DEPによる管理、DEP利用時の認証を代用として設けておくことが好ましい。

Apple Business Manager(ABM)

これ単体でデバイスの管理ができるものではないことに注意

DEP、VPP、Managed Apple IDを管理するためのポータルサイトである。

ついでに、ABMを申し込むとAppleSeed for ITの利用権が得られる。

費用と申し込み方法

ABM自体には費用は掛からない。

ただし、申し込み時に以下が必要となる。

- 組織のWebサイト

- 組織ドメインのメールアドレス

- 組織責任者と申込者の2名分

- DUNSナンバー

- 無い場合は、これの発行に費用がかかる。

ABMのログイン画面から申し込みが可能。

注意事項

組織(一つのDUNSナンバー)に対して、一つの環境しか作ることができない。

組織責任者に対して「あなたが組織において申し込みの承認権限を持つ者か」と確認はされるが建前程度のものであり、どっかの一部署の独断で申し込みが完了してしまう。

よって、いざ全社的に使おうと思ったら、すでにどこかの部署が勝手に申し込み済みでリジェクトされてしまうこともある。

この場合、サポートに問い合わせれば手助けしてくれる。

ABMを導入する場合はきちんとどこの部署が音頭をとるか決めてやらないと後で揉める。

もしこれを読んでいる人がABMの申し込みをする立場なのであれば、後から他の部課所が利用を希望したときにどうすべきかを決めておいてほしい。独り占めダメ、ゼッタイ。それで泣いている人がたぶん居る。少なくとも6人ぐらい。

Device Enrollment(DEP)

DEPとは、Appleが提供するサービスで、無料のサービスであり、ABMに附随する。

(Apple: Device Enrollment Program に関してよくお問い合わせいただくご質問 (FAQ))

申し込み方法

ABM開設後、iPhone、iPadを買うときに対応した販売店へ「DEPの付与」を申し入れれる。

買った後では(後付けは)原則不可。自力での付与なら何とか。

対応した販売店は、自分の知る範囲では以下の通り。

キャリアごとの対応状況

- au

- ソフトバンク

- ドコモ

- 公式ページに記載はないが、法人窓口でやっている様子

- Apple

- Appleで買う場合でもOK。法人窓口でなければ通じない。というか法人番号の発行が必要

macとiOSデバイスが対象と言っているので、iPod Touchもいけるのかも知れない。

なお、Apple法人窓口の場合はあえて申し入れずとも自動付帯との噂もあり。

初回の申し込み後、Apple以外の販売店の場合は販売店番号(Resaler ID)、Appleの場合はAppleお客様番号が払い出されるので、これをABMにて登録することで、DEP付与されたデバイスがABM上に連携される。

手動でデバイスをDEPに登録する方法

iOSデバイスの場合は手元にあればApple Configurator 2を用いてDEP登録をすることができる。中古で買ったりしたものでも行ける。

macOSデバイスの場合は2021/12/06にiPhone 用 Apple Configuratorがリリースされた。

これをインストールしたiPhoneを、macOS 12.0.1以降がインストールされた初期状態のmac(国選択が出てるアレの画面)に近づけたりすると、macを手動DEPでABMに放り込むことができる。

ググれば初期化せずにMDM加入までやっちゃうようなコマンドまで詳しく記載されたマニアック(誉め言葉)な記事が出てくる。たぶん。

手動でDEPに追加したあと、手動でシリアルの割り当て先組織を「Apple Configrator 2で登録されたデバイス」から、任意の組織(MDM)に変えておかないと運用に難がある。

個人的に設定している方法は以下の通り。

- 「アクティベートして登録を完了」を有効にせず、「準備」を行ってDEP登録。途中で指定するMDMのURLはダミーでいい。仮にMDMのマニュアル等で指定されていても無視する。

- 途中でApple IDを聞かれる。ABMのデバイスマネージャー権限があるManaged Apple IDを入れる。

- デバイスを初期化しておく。(初期化しないと次項の設定変更が反映されず、ダミーURLのMDMに加入しようとして詰むことがある)

- ABM上でデバイスの割当先MDMを「Apple Configurator 2で登録されたデバイス」から実際のMDMに変更する

- MDMにデバイス情報が降ってくる。必要なDEPプロファイルを当てておく。

- デバイスをアクティベートしてDEP設定を適用

なお、この手動でDEP登録する方法を用いた場合、通常のDEPと異なり、初回MDM加入日から起算して30日の暫定期間が設定される。この間はMDMの設定を無視してデバイス側の操作でMDMからの離脱とDEP登録の解除ができてしまうことに注意。(設定アシスタントのリモートマネージメントとMDMプロファイルのところに「リモートマネージメントから離れる」と表示される。MDM強制化&離脱禁止でも出る。押すとすっ飛ぶ)

台数が多いと、この作業をやるにもある程度の環境と期間と人手が必要であるため、この方法を用いるのは間違えて「所有を解除」をしてしまい、DEPが使えなくなった場合や、中古で買ったデバイスを用いる場合、とりあえず試してみたい場合は販売店に頼らず自力でデバイスを登録することが可能になっている。

なお、この手動DEPを含め、Device Enrollmentにおいてはその企業が所有・管理する端末のみ登録が認められており、利用規約においても「個人が個人的に所有するデバイス(「BYOD」デバイスなど)は、本サービスの一部として監視モードのデバイス管理に登録することが許可されていません(デバイス登録設定で設定するなど)。ただし、Appleから書面による別段の同意がある場合はその限りではありません。なお、一部のデバイスは本サービスへの追加に適さない場合があります。」といった記述が存在する。

DEPの機能

基本的な機能は「iOS/macOSのデバイスをMDMに自動加入させる」ことである。

- アクティベーション時に、あらかじめ設定したMDMに登録させる

- いちいち端末ごとに「WebサイトへアクセスしてMDMプロファイルを入れて・・・」とやらなくてもよくなる

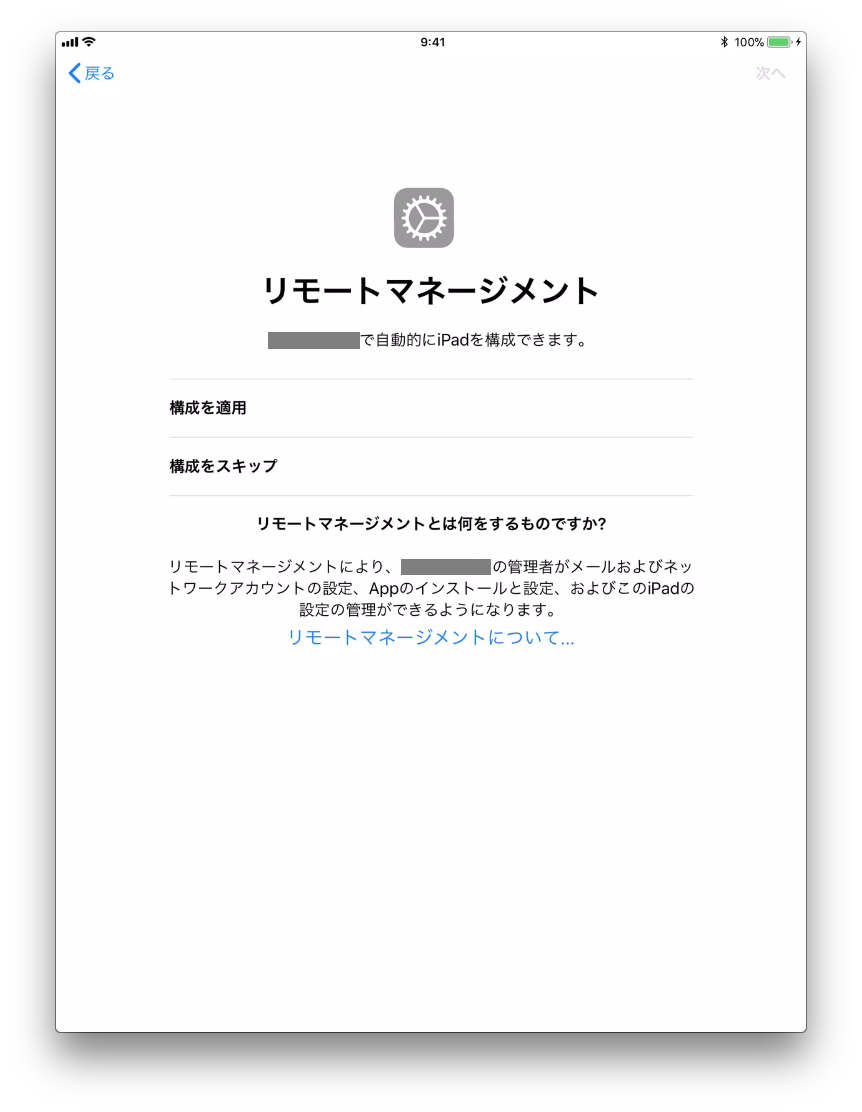

- DEPを有効化した場合、iOSの初期設定時に以下の画面が表示される。

さらにMDMが対応していれば、以下の機能を用いることができる。

- 監視モードの遠隔有効化

- いちいちApple Configuratorにつながなくてもよくなり、初期化後アクティベーションを行うタイミングで監視モードに切り替わる。

- 登録時にユーザー認証(Apple IDではない)を設ける。

- アクティベーションロックの代わりになる。

- AD連携とかして、利用者の普段のアカウントでアクティベーションすれば自身のメール設定を自動化させたりなんてこともできなくない。

- MDMへの強制加入

- 強制としない場合は、アクティベーション時にMDM登録をスキップさせるボタンが出る(上図の「構成をスキップ」)

- 強制されていればスキップができず、ホーム画面が出た時点でMDM加入完了状態とでき、設定により即ポリシー適用なので、初期化後の再設定省略や紛失後に不正に初期化されても割と追跡ができる。

- MDMプロファイルの削除禁止

- DEPを使わずにMDMへ加入させた場合、設定の奥にあるプロファイル一覧を覗くと「削除」のボタンが赤々と出ている。これを押すとMDMの制御が外れる

- DEPの場合、オプションでコレを非表示とさせることができるので、使っている人の操作でMDMから逃げ出すことができなくなる。強制加入やペアリング禁止と組み合わせることでMDMから逃げられない。

- 初期設定のスキップ

- 最初に出るパスコードの設定とかApple IDの設定とか、いらないならスキップさせてくれる

- 何がスキップできるかはAppleが定めているが、MDMがそれに対応しているかによって変わる。

- 一部、スキップさせなければ相性が悪い項目もある

- 復元関係。復元されるとDEPの設定が反映されない場合あり

恐らく、DEPを採用する最も大きな理由が「MDMプロファイルの削除禁止」になるのではないかと思われる。

前述のとおり、DEPの基本的な機能は「iOS/macOSのデバイスをMDMに自動加入させる」ことであり、それ以外の機能についてはMDMの対応が必須である。

よって、DEPを用いる場合のMDM選定基準は、以下の2点を確認する必要がある。

- DEP利用時の設定がどこまで対応しているか

- 初期化後、DEPを使った再登録と再設定が運用に耐え得るか

- MDMによっては、デバイスが離脱した後の再加入や、新規加入前にMDM側で事前操作を伴うものがある

なお、DEPについては「必ずMDMの紐づけなければならない」というものではないので、申し込みを行ってデバイスをDEPに登録していても、「デバイスとMDMを紐づけしない」と設定しておくこともできる。

逆に、使おうと思った場合は申し込みから利用開始まで時間がかかる場合もあるので、少しでも利用の可能性があるのであれば早々に申し込んでおいた方が良い。

ただし、ちゃんと組織内で誰が管理しているか調べられる状態にしておかないと、前述のとおり泣く人が出る。

DEPを用いた理想形 ~夢を見すぎた利活用~

DEPの機能とその他の機能に対応したMDM(DEPへの対応だけでなく、他もろもろの条件や機能対応)を組み合わせることで、こんなことができるかもしれない。

- DEPの申し込みとMDMの申し込みとデバイスの購入をする

- MDMの設定をしておく

- 買ったまっさらなデバイスを社員に渡す

- 電源入れてる

- ポチポチとデバイスの初期設定を進める。

- DEPによる自動設定の通知が出てくる

- DEP認証(個人別のアカウント情報(Azure ADのとか)を入力)で、IDとパスワードを入れる

- 「さあはじめよう」が出てホーム画面表示

- 勝手にアプリがインストールされてくる

- 機能制限されてパスコード設定させられる

- 自分のメールやWi-Fi、VPNの設定が降ってくる

- レッツお仕事

とこんな感じで、(業務用の端末としては)幸せな状況が実現できるかも知れない。

ただし、実際はここまで自動化させる場合は

・認証基盤との連携(場合により中継用のサーバ構築やアウトバウンドのポート開放が必要)

・認証系システムとの連携(メール連携で二段階認証やSSO系のソリューションが入っていると辛い)

・事前の検証、以降の管理運用

と負担はそれなりに大きい。

DEPのまとめと注意事項

一番大きい特徴が「MDMへの自動登録(強制的登録も可能)」なので、上にもちょくちょくと書いてある「パスコード一定回数ミス時の消去」「復元による初期化」を行っても、ちょいちょいと初期設定すればMDMに登録される。いちいち回収して再設定とかしなくても済むかもしれない。

また、落として拾った悪い人が何かしても、MDMに戻ってきた時に管理対象紛失モードを仕掛ければ位置情報が判り、取り戻せる可能性も出てくる。

しかしDEPの機能としては指定したMDMへデバイスを向けること。

向けただけだとMDMへの自動加入ができず、ABMでMDMへの割り当てをした後にMDM側でデバイスの認識やDEPプロファイルの適用が必要。

これが漏れているとDEP加入に失敗して先へ進まなかったり、DEPが効かずにふつーの初期設定かつMDMへの加入がなされない。

また、一度アクティベーションの画面を経てしまうと設定値が確定してしまうので、設定を変えた場合は初期化が必要。DEP失敗で設定アシスタントが先へ進めなくなったときは場合によってはAC2やiTunesで強制リカバリが必要。

万能なサービスではないので、今まで誰かがやっていた初期設定作業をすべてなくすことができるとは限らない。

とくに、追加設定を行う必要がある場合は、それがMDMによって適用される制限事項とぶつからないか注意が必要。

たとえば一部のキャリアメールを使うときはプロファイルのインストールが必要だが、Safariを禁止してしまうとできなくなる。

また、迷惑メール設定や留守電設定、内線設定をブラウザからやる場合もあるだろうし、その際にキャリアの回線認証が行われる場合はプロキシや常時VPNとぶつかったりする。

DEPを利用するのは、その企業が所有・管理・利用するデバイスにとどめておいた方が良い。

個人所有のデバイスをDEP登録することは規約上グレーであるっぽいことと、運用上の課題が発生することからやめておいた方が無難である。

「各家庭から持込まれたiPadを学校のMDMで管理する機器として、新規購入したiPadと同様にDEP(Device Enrollment Program)登録」って話を聞くと、ASMの方も規約的には同じな気がすること、運用面において故障とか卒業・退学の時のこと、あと単に登録のことだけでも考えると心配になる。

Appとブック(Volume Purchase, VPP)

VPPとは、Appleが提供するサービスで、無料のサービスである。ABMに付帯する。

Apple: Volume Purchace Program

機能としては「管理者がライセンスをまとめて購入し、配布する」こと

通常、App StoreのアプリはApple IDを利用することで(無料のアプリでも)購入処理を行ってApple IDにそのアプリのライセンスをくっつける。

有料のアプリの場合は、そのApple IDに登録されているカードなどで個別に支払いする必要がある。

VPPの場合は、まず管理者がライセンスを購入(無料のアプリでも0円購入する扱い)し、そして、そのライセンスを払い出す形を取る。

考えられる利点は、今まで利用者で立替払いをしているような場合、これを管理者側で一括して支払うので経理上の手間が減るかもしれない。

一番大きな利点は、ライセンスの払い出し方法によってはApple IDが不要となるので、導入と管理がちょっと楽になる。

Apple IDを法人で運用する問題点

Apple IDは個人を対象としたものであるため、法人が一括して取得する仕組みがない。(Managed Apple IDは機能制限されており、 購入処理ができない。)

かといって、個別に取得すると不正取得とみなされて途中で取得できなくなったり、取得したあとでロックされる場合がある。

また、各利用者で取らせようにも、取り方によってはクレジットカード登録を求められて、手順をミスった人が詰む。

さらに、個人で取得済みのApple IDを流用する人が現れて、電話帳が入り乱れたりアプリが入り乱れて詰んだり、逆にApple IDを取らずに使い始めて詰む。

おまけに、Apple IDのパスワード、秘密の質問、生年月日、復旧キーを忘れる人も現れてにっちもさっちもいかなくなって詰む。

VPPのライセンス払い出し方法

ライセンスの払い出し方法は以下の通り。大きく2つ、小さく3つ。

- 製品引換コード(有料アプリ、カスタムB2Bアプリのみ)

- ギフトコードを一括して買う

- ライセンスを払い出す時は、そのギフトコードを渡す

- 受け取った側は、App Store Appでコードを入れることで購入済みとなる。(その時にサインインしているApple IDで)

- 一度処理したライセンスは永続的にApple IDにくっつく。剥奪できない。

- 監理配布方式

- 管理配布:Apple IDベース

- MDMによって管理できるライセンスが払い出される。利用には対応したMDMが必要

- ライセンスを払い出す時は、MDMの操作で処理される

- 受け取った側はダイアログ通知が出るので、それを操作することで購入済みとなる(またはメールとブラウザで処理)

- ライセンスの剥奪と使いまわしが可能。剥奪されると一定期間後にアプリが起動しなくなるそうな

- ライセンスはApple IDに対して割り当てられる。そのApple IDで複数のデバイスにサインインするとそれらでアプリが使える

- 管理配布:デバイスベース

- MDMによって管理できるライセンスが払い出される。利用には対応したMDMが必要

- ライセンスを払い出す時は、MDMの操作で処理される

- デバイスに対してライセンスが割り当てられるので、Apple IDでサインインしていなくてもよい

- 受け取る側には、監視モードであればなにも画面表示されない

- ライセンスの剥奪と使いまわしが可能。剥奪されると一定期間後にアプリが起動しなくなるそうな

- ライセンスはデバイスに対して割り当てられるため、デバイスの数だけライセンスが必要

- 管理配布:Apple IDベース

VPPを利用せずにアプリを利用しようとした場合、App Storeのアプリライセンスは、Apple IDに対して割り当てられる。

そのため、個人が利用する場合においては、アプリをインストールするためにApple IDを取得し、端末のiTunes Storeにサインインする必要がある。

VPPデバイス割当とは、ライセンスをApple IDではなく、端末に対して割り当てることであり、結果としてApple IDの取得とサインインなどの管理が不要となる。

なお、VPPユーザ割当については、以下の理由により個人的に運用が面倒だと考えるため、推奨しない。

- Apple IDの取得・管理が必要となり、メリットはライセンスの回収だけになる。

- 「VPPへの招待」の手順が必要となり、iOS上で完結させる場合はApp Storeの禁止ができない

カスタムApp(旧 カスタムB2Bアプリ)

カスタムAppとは、App Storeに一般公開されず、特定の組織のみに展開されるアプリである。

2022年現在、割とApple Developer Enterprise Programの新規申し込みのハードルがかなり高まっていることと、今後の更新ができるかも見えないことから、一般公開されないアプリの配信についてはこれが選択肢になると思われる。

カスタムAppを提供しているベンダーに、ABMの組織コードか、Managed Apple IDを伝えることにより、ABM上にそのアプリの購入画面が追加表示され、MDMにて配信したり、引き換えコードを取得できるようになる。

アプリがVPPに対応しているかの確認

旧記事に記載の方法は、ページ廃止に伴い利用できなくなっている。

よって、現在の確認方法は三つ

- ABMの「Appとブック」で検索して出てくるか

- まれにアプリ名で出てこない場合があるので、その場合はアプリIDで検索する

- APIを叩く(後述)

- ベンダーに直接確認する

対応していない場合はアプリベンダーにお願いするとチョイチョイと開放してくれる場合があった。どうやらバージョンアップを行わなくても設定変更でできる様子。

一斉に調べたい場合はiTunes StoreのSearch APIを叩けば「isVppDeviceBasedLicensingEnabled」の値に結果が出る。国指定を忘れずに。

ついでに、アプリ識別子も「bundleId」として出るので、上記「アプリのホワイトリスト/ブラックリスト」で指定したり、MDMのアプリ配信設定でモノによっては識別子を求められるがコレで出てくる。

複数調べるときは上記ページの方法でキーワード検索するか、IDをカンマ区切りで複数指定。

キーワード検索はちょっとURLが違う。

ベンダIDで検索するときは1つ目の結果は無視していい。

20回/分まで。

なお、旧記事に記載していたAPIを用いた検索・CSV出力ページは諸事情により現在は公開していません。

VPPのまとめと注意事項

製品引き換えコードと、管理配布は購入時に選ぶので、後から切り替えることは面倒かつ一方通行と考えたほうがいいかもしれない。

Volume Purchase Program で引き換えコードから管理配布に移行する

- 製品引換コード

- コードを撒くのが面倒くさそう

- ライセンスの回収ができないので、異動・退職・Apple IDのパスワード・生年月日・秘密の質問を忘れてどうしようもないときはライセンスを捨てることになる

- MDMとかそんな面倒なものを使わずに、とにかく立替払いをなくしたい時ぐらいか

- でもそれなら普通にギフトつかってもいいかもしれない

- BYODの際には選択肢に入る

- 管理配布:Apple IDベース

- ダイアログ通知が出た後の操作が、App Storeを利用禁止にしていると表示されないので詰む

- VPP利用規約の画面が英語なので、利用する人によっては詰む

- 管理配布:デバイスベース

- 対応しているMDM、かつ作りこまれたMDMでないと、ライセンスの払い出しとインストール処理が前後して詰む

- App Storeを出していてもアップデートできない(App StoreはあくまでサインインしているApple IDでインストールされたの情報を見る。詳細まで行けば何とか)ので、MDMが何かしらアップデートの仕組みを準備していないと詰む

- Apple ConfiguratorでVPPのアカウントを使ってアプリインストールするとこれになる。Apple Configratorに繋がないとアプリのアップデートができなくなるので詰む

- デバイスに対してライセンスを払い出すので、iPhoneとiPadを2台持ちして同じ有料アプリを使っているような場合はライセンス費用が増えて詰む

- アプリ内課金が使えなくて詰む(インストールした時のApple IDでサインインしてくださいといわれる。そんなものはない。そしてVPPはアプリ内課金には非対応)

今までアプリを入れるためだけにApple IDを取っていたのであれば、その手間と管理の手間を省けるようになるので、デバイスベースのVPPはまだ活用できるかもしれない

前述の監視モード時のダイアログスキップと、VPPデバイス割り当てによるApple IDの排除によって「MDM加入 → 即アプリサイレントインストール」が実現できる。

なお、VPPにおける有料アプリの割引はABMでは利用できず、ASM(Apple School Manager)のみの対応となる。

管理対象Apple ID(Managed Apple ID)

ABMによって発行できるApple ID

ABMの管理者系はまず必須

デフォルトでは申し込み時のWebサイトドメイン+appleid.comが払い出される。(@examplecom.appleid.com といった感じ)

ドメイン認証(TXTレコードを用いたもの)を行うことで、独自ドメインの利用が可能となり、さらにFederated Authenticationを利用できるようになる。

Managed Apple IDには機能制限が設けられており、一部の機能は利用できない。

利用できない機能の中に、App Store、Apple Payが含まれるため、アプリの導入に用いたり、社用Suicaとかの発行に用いることができない。

今のところ思いつくのは、iPadにおけるiMessage, Facetimeの利用と、Shared iPadの利用ぐらいだろうか。

Federated Authenticationとディレクトリ同期

Azure AD、Google Workspaceと連携することで、それらのアカウントをManaged Apple IDとして利用できる機能がある。

Azure ADと連携したManaged Apple IDで例としてApple IDのサインインしようとすると、以下のようにメッセージが表示されMicrosoftの認証へ飛ばされる。

これらの認証はすべて連携先のシステムで扱われるため、Apple IDに必須の2ファクタ認証とかを気にする必要がなくなるのと、Managed Apple IDの一括作成ができるようになるのが唯一のメリットか。

なお、連携時に既にそのドメインで一般のApple IDが作成されている場合は、変更を促され60日後に強制変更される。(=引継ぎされない)

まとまっていないまとめ

企業においてiOSデバイスを導入する際は、どのレベルまで管理するかを定める。

一切の管理をせずに、利用者に委ねるのであれば、ここに書いたことは一切気にせず、買ったばかりのデバイスを利用者に渡せばよい。

そうでないのであれば、社内の運用やセキュリティーポリシーに合わせたり、新たにモバイルデバイスの運用ポリシーを定め、それに合わせてどのような設定を施し、運用するために必要な商材の選定を行う。(逆にiOSで制御できないこともあるので、都度ポリシーとの突合は必要)

ある程度の管理・運用をすると決めたのであれば、最低限以下の運用が発生する。

- MDM用APNS証明書の取得・更新

- MDMを利用する上で必須

- MDMがAppleサーバを通じてデバイスに指示を送ったり、デバイスと通信するために使われる。

- Apple Push Certificates Portalで管理する。

-

有効期限は発行・更新から1年 、切れないように更新する必要がある。

- 切れたり更新ミス(renewでなくnewをやっちゃうとか)するとMDMからの管理が効かなくなる。取り返しがつかなくなり、デバイスすべて再設定となる場合もある。

- 証明書のCN値を確認してやろう。

- 切れたり更新ミス(renewでなくnewをやっちゃうとか)するとMDMからの管理が効かなくなる。取り返しがつかなくなり、デバイスすべて再設定となる場合もある。

- 取得にはApple IDが必要。これだけはABMの管理外。引継ぎを考えるとメーリングリストでApple IDを取った方が楽かもしれない。もしくはManaged Apple IDで。

- DEPトークンの取得・更新

- DEPを利用する場合に必須

- MDMがAppleサーバを通じて自身に割り当てられているデバイスの情報を取得するために使われる。

- Apple Deployment ProgramかABMの管理画面で管理する。

-

有効期限は発行・更新から1年 、切れないように更新する必要があり、切れたり更新ミスするとDEP割り当て状態がMDMに反映されなくなる。

- きちんと正しいものを再設定すれば取り返しがつく。 - ほかのトークン類と設定のお作法がちょっと異なる。

- VPPトークンの取得・更新

- VPPを利用する場合に必須

- MDMがAppleサーバを通じてアプリライセンスの一覧を受け取ったり、ライセンスを割り当て・剥奪するために使われる。

- Apple Deployment Programの場合はVPPストアの設定画面、ABMの場合は管理画面で管理する。

-

有効期限は発行・更新から1年 、切れないように更新する必要があり、切れたり更新ミスすると新たなVPPライセンスの割り当て・剥奪ができなくなる。

- きちんと正しいものを再設定すれば取り返しがつく。

- 管理者の任命、運用体制の確立

- これに限ったことではないが、一人管理者は避けるべき

- まれに前述のトークンが期限切れを迎えていなくても失効することがある。Apple IDのパスワード変更とか、ABM誤操作がトリガ。落ち着いて更新処理すればだいたい何とかなる。すぐに対応できるようにするためにも複数管理者を用意

- 社内でABM、MDMを含めてiOSデバイス関連の連絡先をきちんと社内周知しておく

- ABMの管理部門がどこなのか、社内で調べたら判るようにしておこう

- これに限ったことではないが、一人管理者は避けるべき

- 定期的なポリシー見直し

- MDMからデバイス情報を取得

- OSバージョンが古いものがないか

- アップデートの案内やアップデートコマンド実施

- (App Storeを許容している場合)ほんと不要なアプリを入れられていないか

- App Storeの閉塞やアプリ制限設定

- 変なプロファイルが入り込んでいないか

- OSバージョンが古いものがないか

- 新バージョンのリリース前後に

- 動作確認

- ABMに申し込むとApple Seed for ITの利用権も得られる

- ここで、Developer Betaやリリースノート、テスト手順の取得やフィードバックを利用することができる。

- 事前にベータ版で動作確認はしておこう

- ABMに申し込むとApple Seed for ITの利用権も得られる

- 新ポリシーへの追従

- アップデートにより、有用な機能・制限や不要な機能が出てくる

- 構成プロファイルの設定見直しを

- 動作確認

- MDMからデバイス情報を取得

- 利用者からの問い合わせやトラブル対応

- とりあえずは、無くしたとかパスコード忘れたとかの問い合わせ

- iOSを使う上での問い合わせとか、MDMの操作方法とか

- MDMベンダー、アプリベンダーのサポートも考慮

- 抱え込まずにぶん投げられる先を作っておく。

- AppleCare for EnterpriseとかAppleCare OS Support、AppleCare Help Desk Supportとかも

- MDMベンダー、アプリベンダーのサポートも考慮

書き直してはみたものの、結局コピペが多くて見苦しいことに変わりはなかった。反省。