IAM(Identity and Access Management)とは

ユーザーに対して AWS へのアクセスを安全に制御するための仕組み。

AWSのサービスやリソースへのアクセス権をユーザーに付与し、それらへのアクセスを許可する。

要は、AWSのユーザ管理ツールです。

IAMユーザの作成方法

まず、コンソールへログインしサービス一覧から[IAM]を選択。

今回はグループとユーザ追加のみ行います。

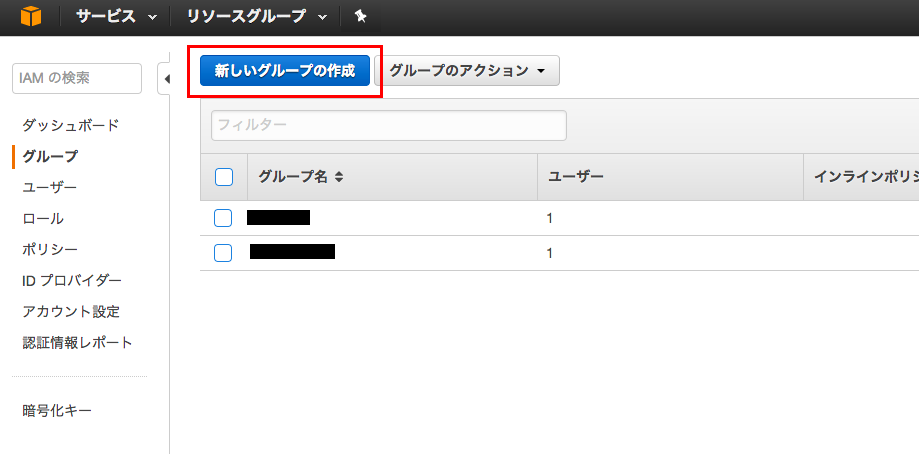

グループの作成

ユーザ作成から始めて、その途中グループ作成ということも可能ですが、今回グループを先に作ってからユーザ作成という形で進めてみました。

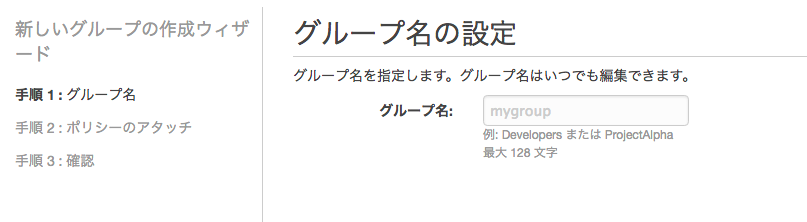

任意のグループ名を入力。

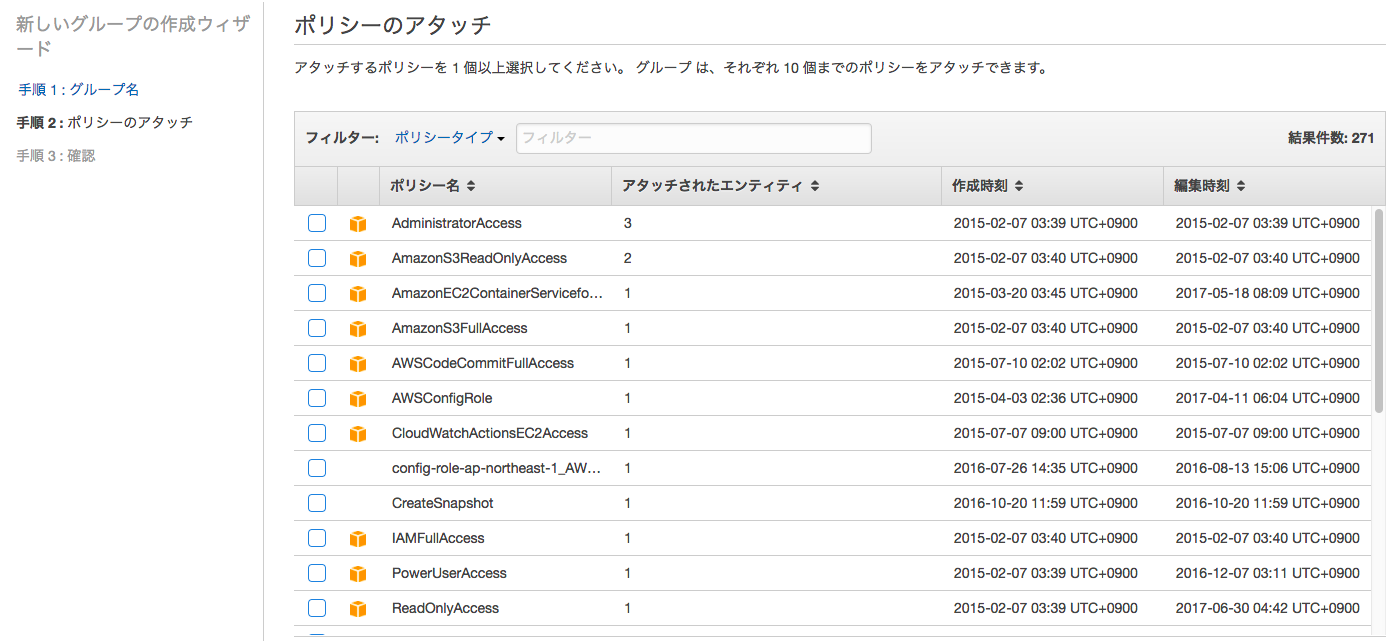

ポリシーのアタッチ(接続する・付属する・取り付ける)をします。

ポリシーのアタッチをすることで、ユーザのAWSに対するアクセス&管理権限を与えることができます。

ポリシーはAWSで既に用意されている既存のものを使うことも可能ですが、条件に合わせてカスタマイズもできるようです。

カスタマイズは難易度が高そうなので今回は触れません。

ポリシーの中でも利用頻度が高そうな以下2つについて。

AdministratorAccess

既存のポリシーも271件とものすごく多いんですね。中でも一番権限が強いのがこのAdministratorAccessです。

AWSのルートアカウントと同じような権限を持っています。

PowerUserAccess

AdministratorAccessからIAMの管理が外されているポリシーで2番目に強い権限を持っています。

どちらも権限が強いユーザとなっていますが、どちらのポリシーであっても「請求とコスト管理」にはアクセスできません。

こちらへのアクセスをさせたい場合は別で設定が必要になります。

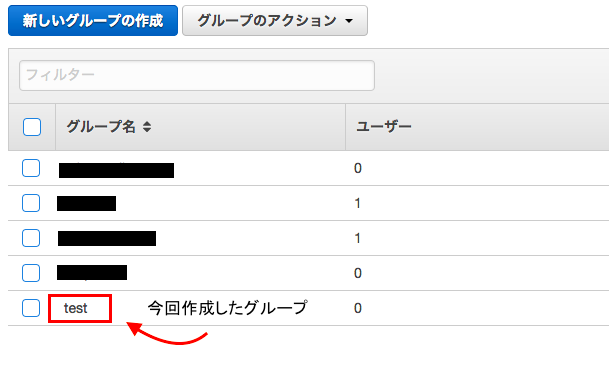

ポリシーのアタッチが完了すると、グループの作成は完了です。

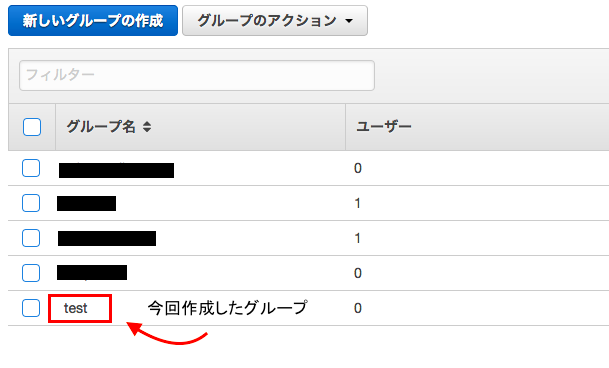

今回作成したグループが一覧に表示されています。

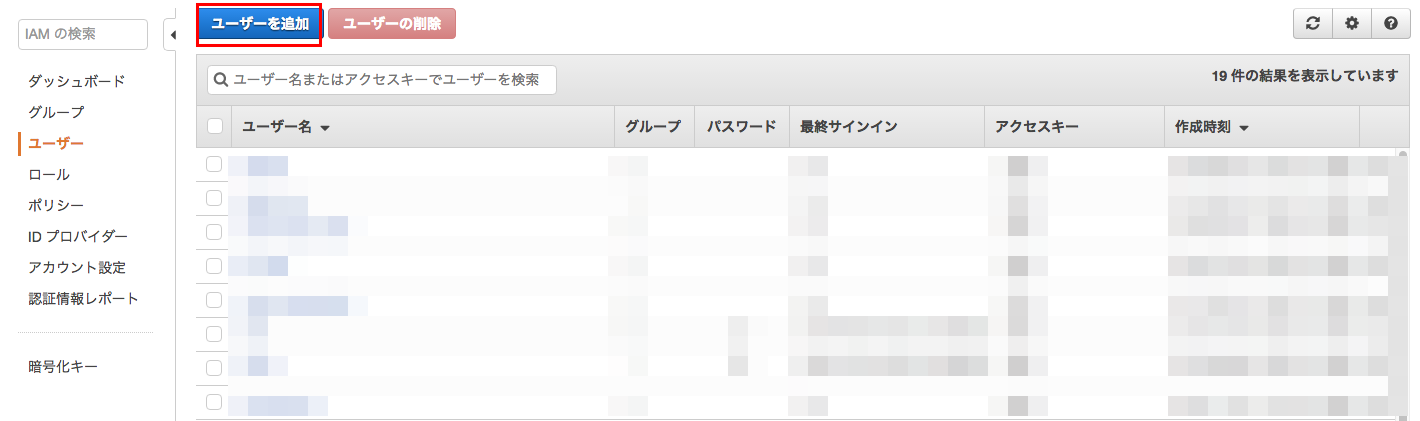

ユーザの作成

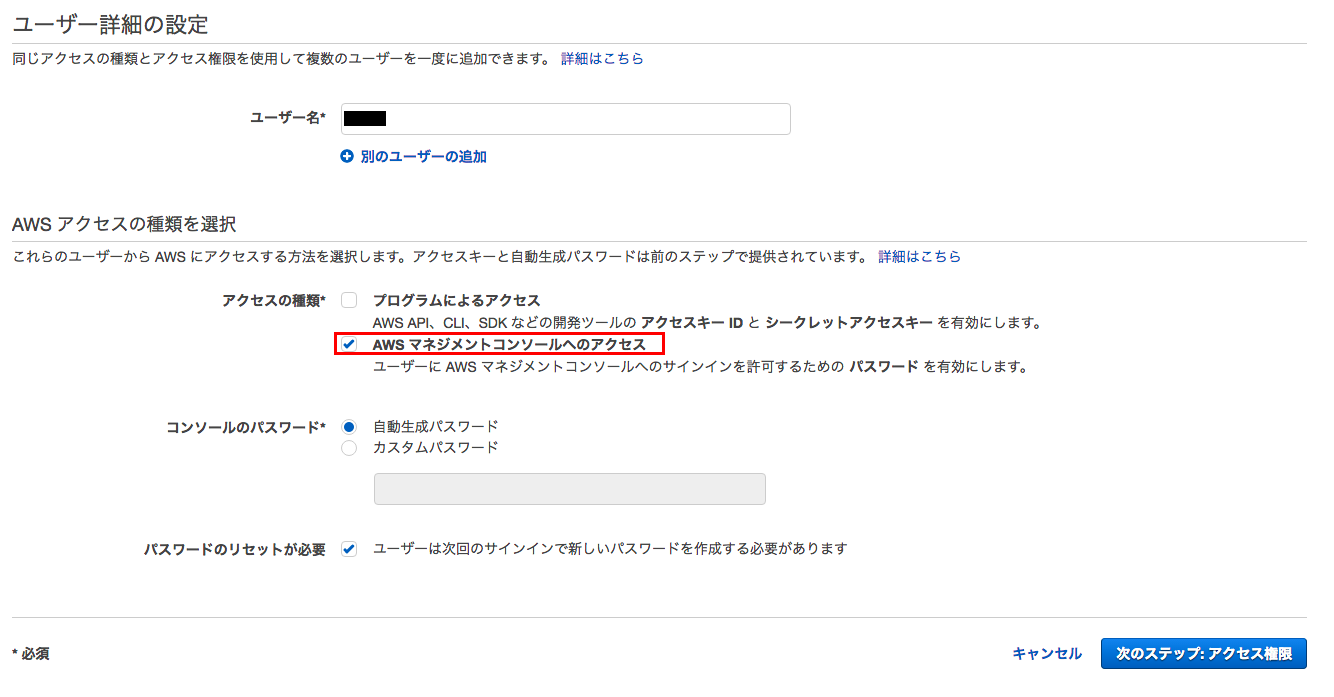

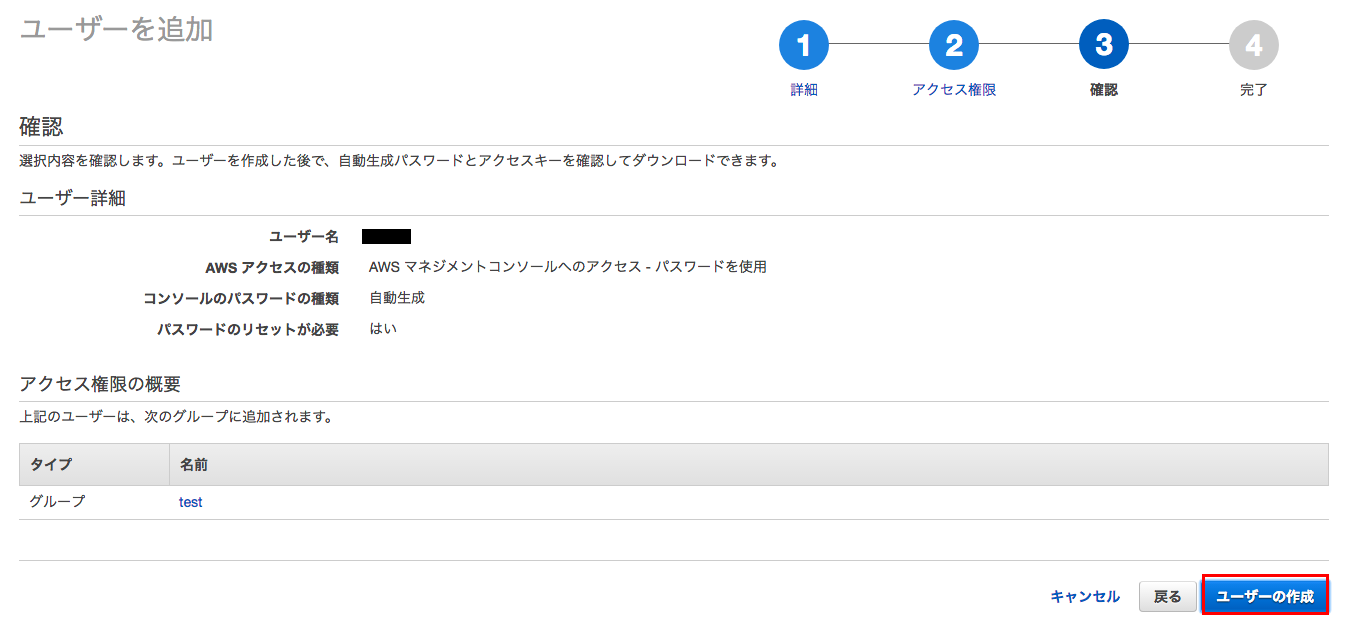

作成するユーザ名を入力しアクセスの種類を選択します。今回はマネジメントコンソールへんアクセスをチェック。

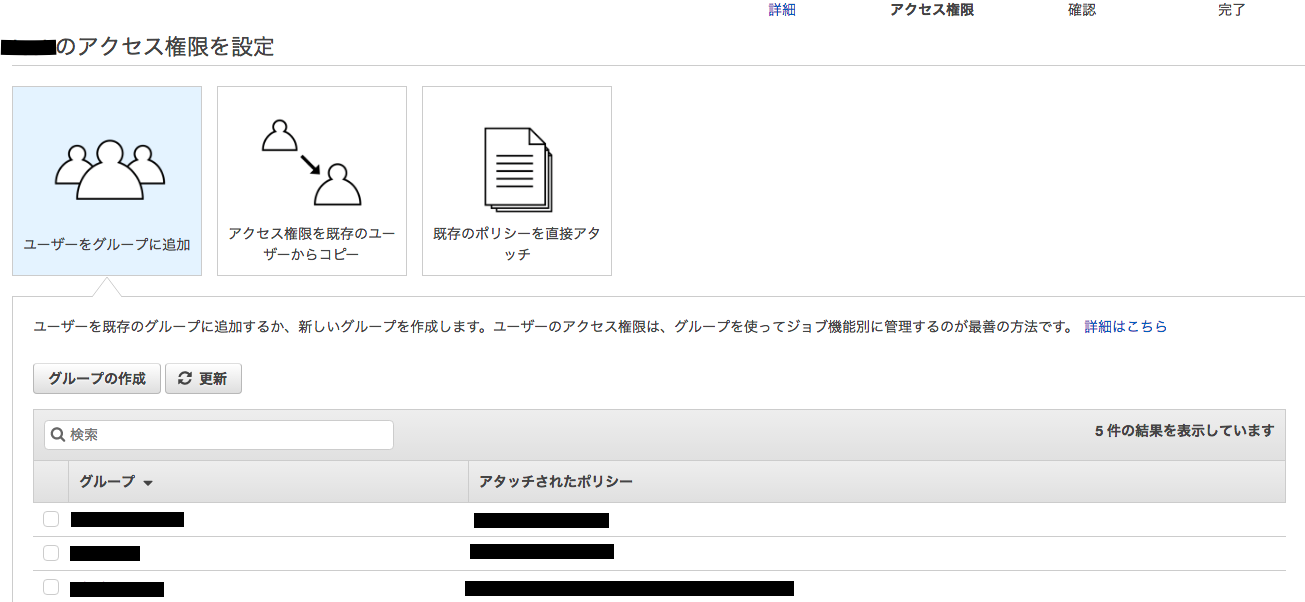

ユーザのアクセス権限を設定します。

先ほど作成したグループにユーザを追加する形で権限の設定を行います。

AWSルートアカウント・セキュリティ対策はしっかりと!

今回作成したIAMユーザはAWSを利用する上で常時必要となるアカウントです。

AWSにはこのIAMの他にルートアカウントが存在しています。登録時に必ず作成するものです。

AWSのルートアカウントはAWSサービスに対してフル権限を持っています。

支払い関係もこのアカウントであれば操作可能。クレジットカード情報も操作可能。

そのため基本的に運用する上でこのルートアカウントは使用しません。

特に自分以外の複数人で利用する場合はrootアカウントを安易に利用できないよう注意する必要があります。

ルートアカウントのセキュリティをより高いものにするため、AWS Multi-Factor Authentication (MFA)の利用がオススメです!

簡単にいうとインターネットバンキングによくある、ワンタイムパスワードと同じような仕組みです。