なりすまし攻撃を防ぐ仕組み

- 前回の記事ではなりすまし攻撃の事例や危険性とそれらを防ぐ仕組みについて簡単にまとめました。

- 今回の記事ではなりすまし攻撃を防ぐ仕組みである送信ドメイン認証について少し掘り下げていきます。

送信ドメイン認証(SPF、DKIM、DMARC)

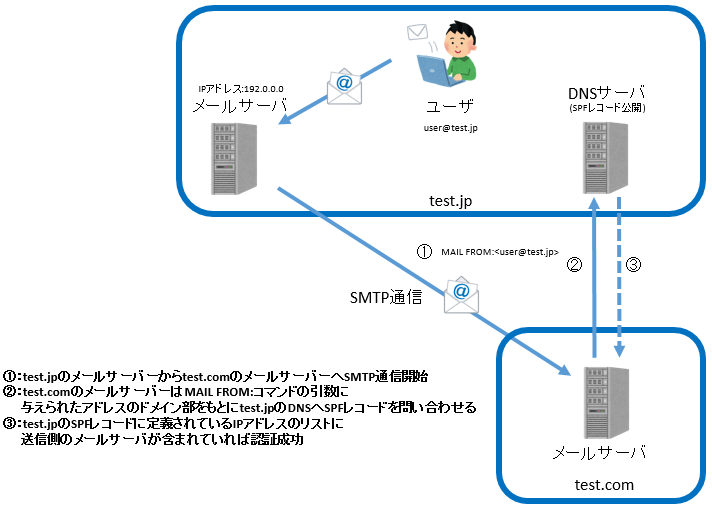

SPF

- なりすましメール対策として、IPアドレスを利用して受信したメールの送信元が詐称されていないかどうかを確認することができる送信ドメイン認証技術のひとつ。

- 国内の主要携帯キャリアではSPFを取り入れており、2015年の時点でSPF普及率は約90%と非常に高く、もはや必須の設定でしょう。

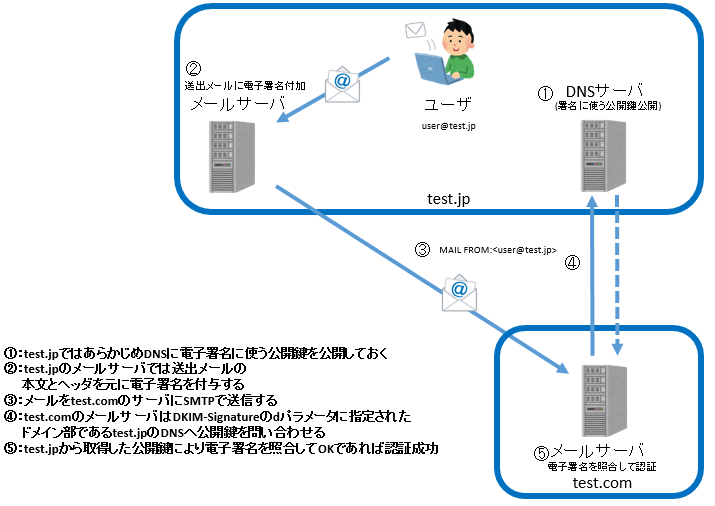

DKIM

- なりすましメール対策として、電子署名を利用して受信したメールの送信元が詐称されていないかどうかを確認することができる送信ドメイン認証技術のひとつ。

- DKIMでは送信側で電子メールに電子署名を付加し、受信側でその電子署名を照合するという方法で送信者のドメインの認証を行うのです。

- 2015年時点でDKIMの普及率はまだ約40%ですが、徐々に普及してきています。

DMARC

- SPFやDKIMで認証を行っても認証後のアクションが曖昧では対策にならない

- そこで、DMARC

レポートとポリシー

-

レポート:送信ドメイン認証が成功したのか失敗したのか、どうして失敗したのか、といった報告

-

ポリシー:DMARCでは、認証にSPFやDKIMを使うのですが、この認証に失敗した時にどのように対処するのかを送信ドメインの署名と一緒に、送信元の方で定義しておく

DMARCとはSPFとDKIMなどの認証の結果をレポートにし、そのレポートとあらかじめ決めておいたポリシーを元に対処を決定するという仕組みです。

DMARCを導入すれば、認証が失敗したメールを様子を見ながら徐々に拒否していく、といったような運用なども可能になるのです。

導入済みかどうかの確認方法

- 送られてきてるメールを見て、相手側がちゃんと送信ドメイン認証を導入しているかどうかを確認してみましょう!

SPF&DKIM確認方法(YahooメールからGmailに送ったメール)

1.Gmailで受信したメールを開き、右上の赤枠で囲まれた部分をクリックします

2.「メッセージのソースを表示」をクリックします

3.下図のように別ページに飛ばされるのでここで確認ができます

SPF,DKIM共に「PASS」なので、送信側にてSPFとDKIMの設定がされているということが分かりますね。

ちなみにですが「PASS」以外だったらどうなるのよ?って人のために一覧表を用意しました

SPF認証結果早見表

| 認証結果 | 意味 |

|---|---|

| None | SPFレコードが公開されていない |

| Neutral | SPFレコードが"?"として公開されている条件にマッチした |

| Pass | 認証処理に成功した |

| Fail | SPFレコードが公開されているが、認証に失敗した |

| SoftFail | SPFレコードが“~”として公開されている条件にマッチした |

| TempError | 一時的な障害で認証処理が失敗した |

| PermError | SPFレコードの記述に誤りがあるなどで認証処理に失敗した |

DKIM認証結果早見表

| 認証結果 | 意味 |

|---|---|

| Pass | 署名の検証に成功した |

| Neutral | 署名の検証に失敗した(公開鍵がない等) |

| Hardfail | 署名の検証に失敗した(認証失敗) |

| None | 署名が付与されていない |

| PermError | 認証処理でエラーが発生 |

まとめ

- なりすまし攻撃を防ぐ仕組みである送信ドメイン認証について掘り下げてみました。基本的な対策ではありますが、基本的だからこそ知っておくべきことだと思いますので再度確認してみてはいかがでしょうか

引用元

http://salt.iajapan.org/wpmu/anti_spam/admin/tech/explanation/spf/

http://salt.iajapan.org/wpmu/anti_spam/admin/tech/explanation/dkim/