前回はNew RelicのPHP Agentをインストールしたので、今回は新機能であるInfrastructureをインストールしてみたいと思います。

はじめに

Infrastructureは、今まで提供してきたサーバリソース監視であるServersに変わる機能になります。

今まではサーバ単位でしか監視できなかったのが、複数サーバーやコンテナを様々な切り口からタグ集計してアドホックに一元表示・分析することができるようになりました。また、AWSやDocker環境においては使用タグを動的に連携することができ、EC2, S3, Cloudfront, EBS, RDS, DynamoDB,Elasticache, VPC, ELB, Kinesis, IAM, SQS, SNSといったAWS各種サービスの監視統合も容易にできるそうです。

インストール方法

APMと同じくInfrastructure用のAgentをダウンロードしてインストールする必要があります。New Relicにログインし"INFRASTRUCTURE"の項目をクリックするか、

既にInfrastructureを使用されている方は、下記URLにアクセスする事で

インストール方法を表示することができます。

https://infrastructure.newrelic.com/accounts/<アカウントID>/install)

Infrastructure Agentの入手と設定

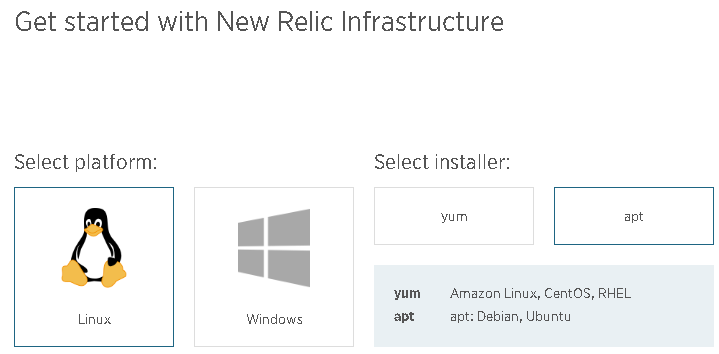

1. Agetの選択

AWSにはUbuntuサーバを用意していたので、Platformに"Linux"、Installerに"apt"を選択。

2.設定ファイルにライセンスキーを追加

表示された手順では、ライセンスキーが表示されていますので、そのままCut&Pasteして設定ファイルを作成します。

printf "license_key: xxxxxxxxxxxxxxxxxxxxxxxxxxxxxx" | sudo tee -a /etc/newrelic-infra.yml

3.GPGキーの追加

Agentとインストールする際に必要なNew RelicのGPGキーを追加します。

curl https://download.newrelic.com/infrastructure_agent/gpg/newrelic-infra.gpg | sudo apt-key add -

4. レポジトリーの追加

Ubuntu 16 ("Xenial")なので、下記方法にてレポジトリーを追加し更新します。

printf "deb http://download.newrelic.com/infrastructure_agent/linux/apt xenial main" | sudo tee -a /etc/apt/sources.list.d/newrelic-infra.list

sudo apt-get update

5. Agentのダウンロード

sudo apt-get install newrelic-infra -y

オンプレ環境であれば、以上で終了。

AWS側の設定

今回はAWS環境を使用しているので、EC2のタグを動的に連携する為の設定を行います。

1. AWS AcountIDとExternal IDの確認

AWSでクロスアカウントの信頼関係の設定時に必要となる"Account ID"と"External ID"を確認します。

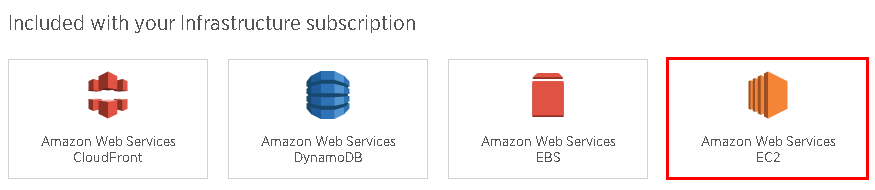

・ InfrastructureのIntegrationsから"Amazon Web Services EC2"を選択

・ "Account ID"と"External ID"をメモします。

2.AWSにログイン

AWSのマネージメントコンソールにログインし、Identity and Access Management(IAM)を表示します。

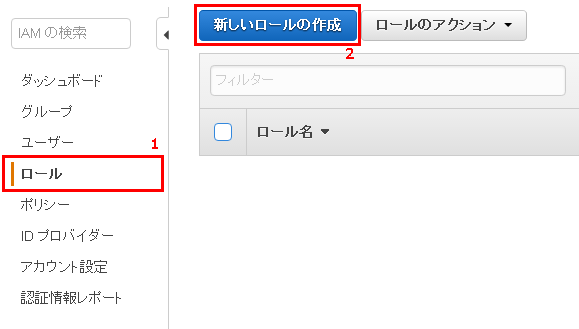

3.ロールの作成

[ロール] -> [新しいロールの作成]で、Infrastructurer用のロールを作成します。

4.ロール名の入力

ロール名として、わかりやすい名前を入力します。

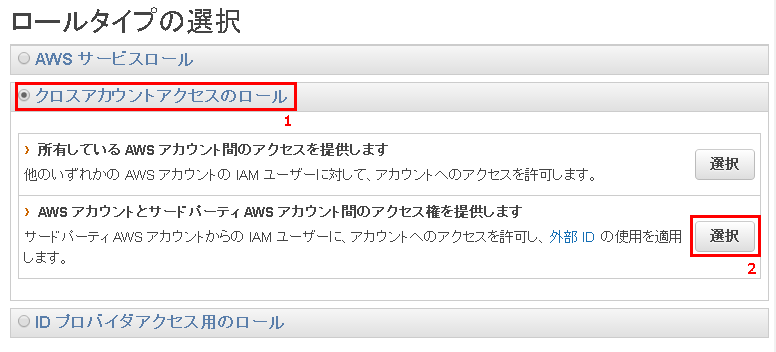

5.ロールタイプの選択

サードパーティ(New Relic)AWSアカウントからのアクセスを許可する為に、[クロスアカウントアクセスのロール]の下記項目を選択します。

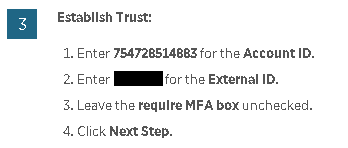

6.信頼性の確立

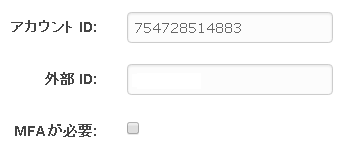

InfrastructureのIntegrationsで確認した"Account ID"と"External ID"を入力

アカウントIDは、"754728514883" (固定)

外部IDは、"External ID" (環境・状況によって変わります)

MFAが必要は、チェックなし

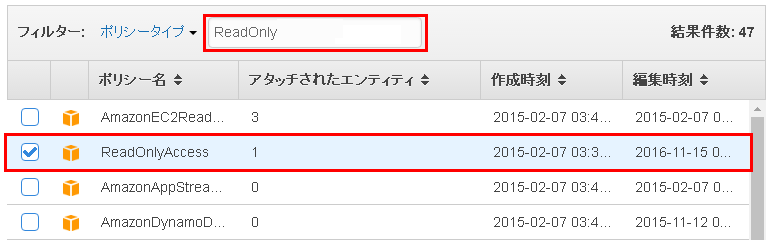

6. ポリシーのアタッチ

フィルターに"ReadOnly"と入力しReadOnlyAccessのポリシーを選択

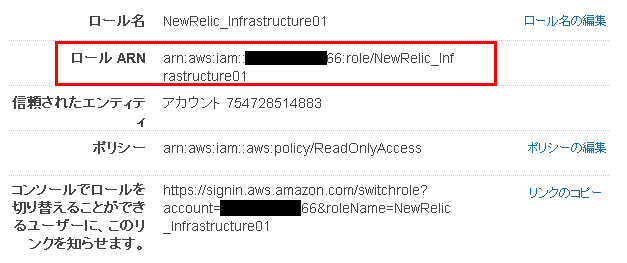

7. ロールARN のコピー

Infrastructure設定時に必要となるので、ロールARNをコピーしときます。

Infrastructureの設定

1. Infrastructure のIntegrations

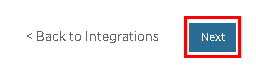

New Relic Infrastructure のIntegrations画面に戻り、ページ最後の"Next"ボタンを押します。

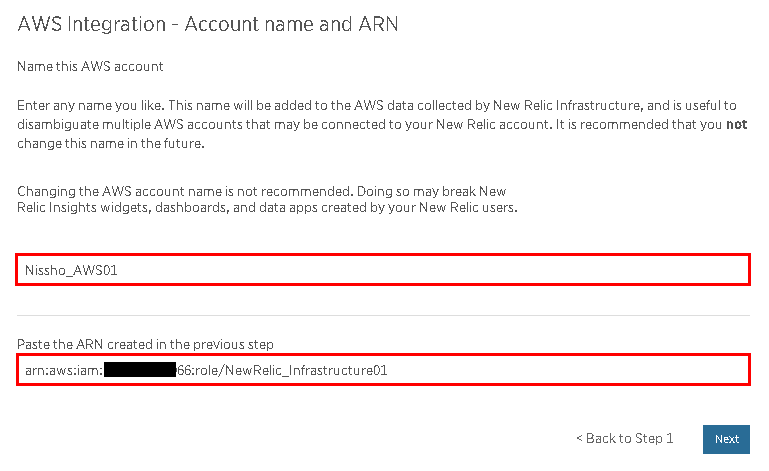

2. ロールARNの入力

"AWS Acount name"には、わかりやすい名前、"Past the ARN"には、先ほどコピーしたロールARNを入力します。

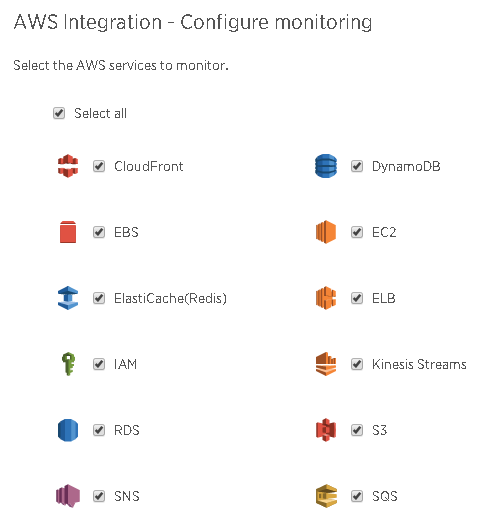

3. AWSサービスの選択

モニタリングするAWSサービスを選択します。

以上でInfrastructureの設定は終了です

確認

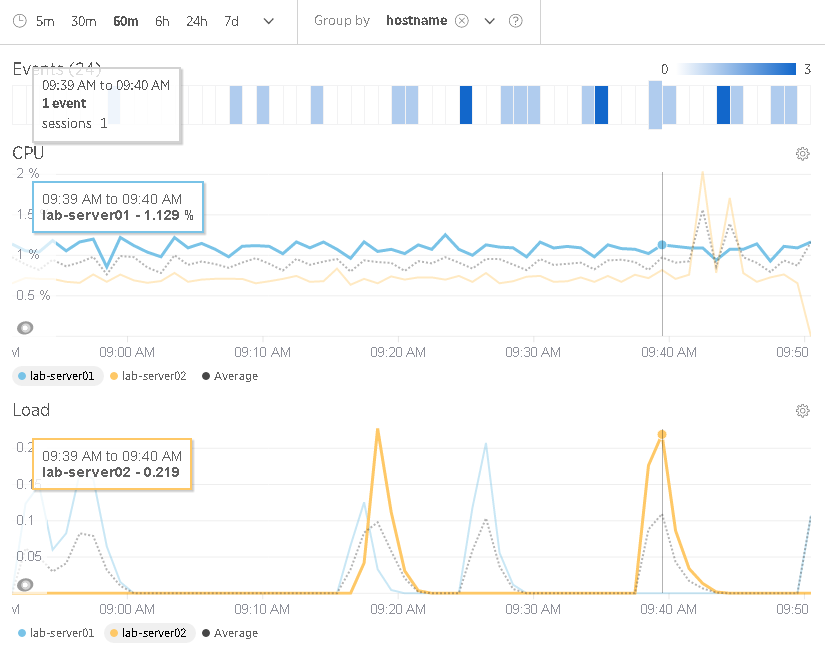

Infrastructureでグラフが表示されていれば成功です。

EC2の動的タグ情報はFilters又はGroup設定時に選択できるようになってますが、インストール直後は表示されないので30分程度経過してから確認してみてください。